产品列表

PROUCTS LIST

电力监测系统的数据安全CYBER SECURITY

点击次数:1963 更新时间:2021-09-07

电力监测系统的数据安全CYBER SECURITY

本节讨论电能质量和电力监测系统下的IT 信息安全。

本章的内容是动态的,是会继续更新的,并不是最终内容。

可能的风险

01、数据被盗

■ 破解

■ 数据挖掘

■ 密码和其他信息被盗

■ ...

02、数据被处理

■ 未经授权的访问

■ 数据和数据电报的修改

■ 删除数据

■ 修改配置

■ ...

结论

无意的数据干扰意味着某些事情不再是原则上计划的方式。因此,这样的数据干扰通常会对成本以及相关个人或公司的声誉产生直接影响。因此,预先进行数据干扰防御或治疗是非常有必要的,这样可以比直接损害节省很多费用。

还应该注意的是,已经被攻击的设备可以用作数据窃取和操纵的传播平台。这意味着无意访问的潜在风险比最初的风险高很多倍。

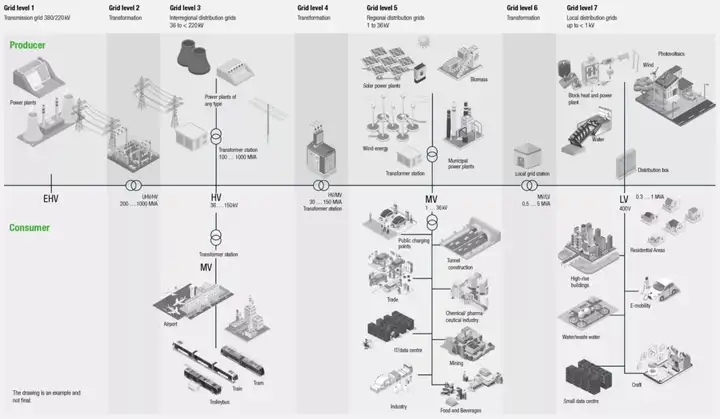

电力数据流中的7个网络层次的主要特征

(如上图所示)

■ 电气互连必须相互通信

■ 集成到互联网

■ 集成更多的测量点

■ 电网第7层的用户(本地配电网<1kV)成为专家(例如智能家居,能源采购等)

■ 智能电网应用程序变得流行并且需求量也很大

■ 具有模拟仿真和趋势的规划对网络变得越来越重要

■ 动态负载管理(例如重新调度分配等)

结论

数据流和数据量正在增加,并且与网络威胁和安全等相关。

使用了哪些数据和操作安全策略?

■ 公司特定IT政策的定义

■ 在各自的专业领域雇用内部和外部的IT专家

■ 封闭操作和隔离的网络

■ 严格遵守特定国际/地区的数据保护指南和法律

■ 减少专有系统(例如专有制造商接口)

■ 使用标准化协议(例如IEC 61850,PQDIF IEEE 1159.3)

■ 使用其他软件解决方案进行监测

■ 系统集中化(硬件,软件和人员)

■ 将服务外包给外部公司

■ 外包服务的内包

■ 网络分块,以最小化可能的攻击面

■ 使用可审计的安全标准

深入了解ISO/IEC 27001—

一种可行的方法?

制定本国际标准是为了规定信息安全管理体系(ISMS)的建立,实施,维护和持续改进的要求。

引入信息安全管理系统是组织的战略决策。在组织内创建和实施此类系统取决于其需求和目标,安全要求,组织流程以及组织的规模和结构。可以假设所有这些影响变量都会随着时间而改变。

信息安全管理系统使用风险管理流程维护信息的机密性,完整性和可用性,并为相关方提供风险得到适当管理的信心。

预计安全系统(ISMS) 的实施将根据组织的需要进行扩展。

本标准由IEC 62443补充。

问题

■ 个别方法只涉及部分方面

■ IT 专家大多专注于技术,而较少关注整体背景

■ ISO/IEC27001是一个完整的,整体的管理体系并且非常复杂

■ IEC62443原则上只适用于工业自动化的子领域

■ 根据IEC,目前还没有针对电能质量仪器以及设备级别的电能监测设备的IT安全标准。这目前正在IEC TC85/WG 20的委员会中处理。

针对监测应用的一种可能答案

从ISO/IEC27001和GSTQ901的各个方面考虑,网络质量仪器-ENEL公司的网络安全要求:

■ 分配基于角色的访问权限(RBAC)

■ 使用传输加密网站(https)

■ 用于限制对终端设备访问的客户端白名单

■ 用于无缝监测变更和操作的审计日志

■ SysLog系统日志保护操作

■ 将经过认证的固件更新应用于测量仪器和软件

■ 分布式数据记录仪作为IT 系统之外的冗余

■ 在移动应用程序中使用安全连接

■ 不间断电源(集中/分散)

■ 使用经计量认证的测量仪器

结论

01、如果不使用网络安全强化组件,则必须在网络安全管理上投入更多精力。这是危险的,因为不安全的组件也不能真正以安全的方式进行管理。

02、产品的网络安全一致性测试花费最少,对于安全管理体系认证来说。

03、通常,设备制造商将安全管理的成本留给客户,而不是自己开发安全产品。